Remote Credential Guard chráni poverenia vzdialenej plochy

Všetci správcovia systému majú jeden veľmi skutočný problém – zabezpečenie poverení cez pripojenie vzdialenej pracovnej plochy(Desktop) . Je to preto, že malvér si môže nájsť cestu do akéhokoľvek iného počítača cez pripojenie pracovnej plochy a môže predstavovať potenciálnu hrozbu pre vaše údaje. Preto OS Windows(Windows OS) pri pokuse o pripojenie k vzdialenej ploche zobrazí varovanie „ Uistite sa, že tomuto počítaču dôverujete, pripojenie k nedôveryhodnému počítaču môže poškodiť váš počítač “.(Make sure you trust this PC, connecting to an untrusted computer might harm your PC)

V tomto príspevku uvidíme, ako funkcia Remote Credential Guard , ktorá bola zavedená v systéme Windows 10(Windows 10) , môže pomôcť chrániť poverenia vzdialenej pracovnej plochy v systéme Windows 10 Enterprise(Windows 10 Enterprise) a Windows Server .

Vzdialená ochrana poverení(Remote Credential Guard) v systéme Windows 10(Windows 10)

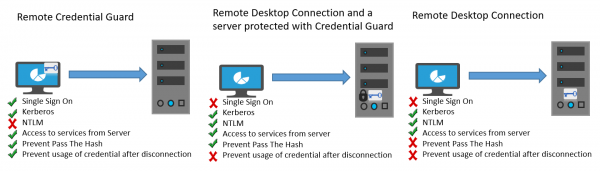

Funkcia je navrhnutá tak, aby eliminovala hrozby skôr, ako sa rozvinie do vážnej situácie. Pomáha vám chrániť vaše poverenia cez pripojenie vzdialenej pracovnej plochy(Desktop) presmerovaním požiadaviek Kerberos späť na zariadenie, ktoré požaduje pripojenie. Poskytuje tiež možnosti jednotného prihlásenia pre relácie vzdialenej pracovnej plochy .(Remote Desktop)

V prípade akéhokoľvek nešťastia, pri ktorom dôjde k ohrozeniu cieľového zariadenia, poverenia používateľa nie sú odhalené, pretože poverenia ani odvodené poverenia sa nikdy neposielajú do cieľového zariadenia.

Modus operandi Remote Credential Guard je veľmi podobný ochrane, ktorú ponúka Credential Guard na lokálnom počítači, okrem Credential Guard tiež chráni uložené poverenia domény cez Credential Manager .

Jednotlivec môže používať vzdialenú ochranu poverení(Remote Credential Guard) nasledujúcimi spôsobmi:

- Keďže poverenia správcu(Administrator) sú vysoko privilegované, musia byť chránené. Pomocou Remote Credential Guard si môžete byť istí, že vaše poverenia sú chránené, pretože nedovoľuje, aby poverenia prešli cez sieť do cieľového zariadenia.

- Zamestnanci helpdesku(Helpdesk) vo vašej organizácii sa musia pripojiť k zariadeniam pripojeným k doméne, ktoré by mohli byť napadnuté. Vďaka funkcii Remote Credential Guard(Remote Credential Guard) môže pracovník helpdesku použiť RDP na pripojenie k cieľovému zariadeniu bez toho, aby svoje prihlasovacie údaje ohrozil malvérom.

Hardvérové a softvérové požiadavky

Na umožnenie hladkého fungovania funkcie Remote Credential Guard sa uistite, že sú splnené nasledujúce požiadavky klienta a servera vzdialenej pracovnej plochy .(Remote Desktop)

- Klient a server vzdialenej pracovnej plochy(Remote Desktop Client) musia byť pripojené k doméne Active Directory

- Obe zariadenia musia byť buď pripojené k rovnakej doméne, alebo server vzdialenej pracovnej plochy(Remote Desktop) musí byť pripojený k doméne s dôveryhodným vzťahom k doméne klientskeho zariadenia.

- Mala by byť povolená autentifikácia Kerberos .

- Klient vzdialenej pracovnej plochy(Remote Desktop) musí používať aspoň Windows 10 , verziu 1607 alebo Windows Server 2016 .

- Aplikácia Vzdialená plocha Universal Windows Platform(Remote Desktop Universal Windows Platform) nepodporuje Remote Credential Guard , takže použite klasickú aplikáciu Vzdialená plocha pre (Remote Desktop)Windows .

Povoľte vzdialenú ochranu poverení(Remote Credential Guard) prostredníctvom databázy Registry(Registry)

Ak chcete povoliť vzdialenú ochranu poverení(Remote Credential Guard) na cieľovom zariadení, otvorte Editor databázy Registry(Registry Editor) a prejdite na nasledujúci kľúč:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa

Pridajte novú hodnotu DWORD s názvom DisableRestrictedAdmin . Ak chcete zapnúť vzdialenú ochranu poverení(Remote Credential Guard) , nastavte hodnotu tohto nastavenia databázy Registry na 0 .

Zatvorte Editor databázy Registry.

Remote Credential Guard môžete povoliť spustením nasledujúceho príkazu zo zvýšeného CMD:

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa /v DisableRestrictedAdmin /d 0 /t REG_DWORD

Zapnite vzdialenú ochranu poverení(Remote Credential Guard) pomocou skupinovej politiky(Group Policy)

Na klientskom zariadení je možné použiť Remote Credential Guard nastavením skupinovej politiky(Group Policy) alebo použitím parametra s pripojením k vzdialenej ploche(Remote Desktop Connection) .

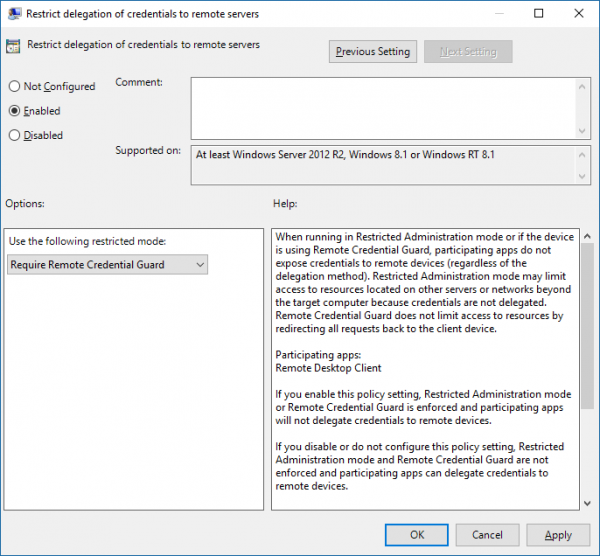

V Konzole na správu zásad skupiny(Group Policy Management Console) prejdite na Computer Configuration > Administrative Templates > System > Credentials Delegation.

Teraz dvakrát kliknite na položku Obmedziť delegovanie poverení na vzdialené servery(Restrict delegation of credentials to remote servers) , čím otvoríte pole Vlastnosti.

Teraz v poli Použiť nasledujúci obmedzený režim(Use the following restricted mode) vyberte možnosť Vyžadovať vzdialeného strážcu poverení. ( Require Remote Credential Guard. )K dispozícii je aj ďalšia možnosť Režim obmedzeného správcu(Restricted Admin mode) . Jeho význam je v tom, že keď nie je možné použiť Remote Credential Guard , použije sa režim obmedzeného správcu .(Restricted Admin)

V každom prípade režim Remote Credential Guard ani Restricted Admin neodošlú poverenia vo forme čistého textu na server vzdialenej pracovnej plochy .(Remote Desktop)

Povoľte vzdialenú ochranu poverení(Allow Remote Credential Guard) výberom možnosti ' Preferovať vzdialenú ochranu poverení(Prefer Remote Credential Guard) '.

Kliknite na tlačidlo OK(Click OK) a zatvorte konzolu na správu zásad skupiny(Group Policy Management Console) .

Teraz z príkazového riadka spustite gpupdate.exe /force , aby ste sa uistili, že sa použije objekt skupinovej politiky .(Group Policy)

Použite Remote Credential Guard(Use Remote Credential Guard) s parametrom na pripojenie k vzdialenej ploche(Remote Desktop)

Ak vo svojej organizácii nepoužívate skupinovú politiku(Group Policy) , môžete pridať parameter remoteGuard pri spustení pripojenia vzdialenej pracovnej plochy(Desktop Connection) , aby ste pre toto pripojenie zapli vzdialenú ochranu poverení(Remote Credential Guard) .

mstsc.exe /remoteGuard

Veci, ktoré by ste mali mať na pamäti pri používaní Remote Credential Guard

- Remote Credential Guard sa nedá použiť na pripojenie k zariadeniu, ktoré je pripojené k Azure Active Directory .

- Ochrana poverení vzdialenej plochy(Remote Desktop Credential Guard) funguje iba s protokolom RDP .

- Remote Credential Guard nezahŕňa nároky na zariadenie. Ak sa napríklad pokúšate o prístup k súborovému serveru zo vzdialeného miesta a súborový server vyžaduje nárok na zariadenie, prístup bude odmietnutý.

- Server a klient sa musia autentifikovať pomocou protokolu Kerberos(Kerberos) .

- Domény musia mať vzťah dôveryhodnosti alebo klient aj server musia byť pripojené k rovnakej doméne.

- Brána vzdialenej plochy(Remote Desktop Gateway) nie je kompatibilná so službou Remote Credential Guard(Remote Credential Guard) .

- Do cieľového zariadenia neuniknú žiadne poverenia. Cieľové zariadenie však stále získava lístky (Tickets)služby Kerberos(Kerberos Service) samo.

- Nakoniec musíte použiť poverenia používateľa, ktorý je prihlásený do zariadenia. Používanie uložených poverení alebo poverení, ktoré sú iné ako vaše, nie je povolené.

Viac si o tom môžete prečítať na Technete(Technet) .

Súvisiace(Related) : Ako zvýšiť počet pripojení vzdialenej pracovnej plochy(increase the number of Remote Desktop Connections) v systéme Windows 10.

Related posts

Zvýšte počet pripojení vzdialenej pracovnej plochy v systéme Windows 11/10

Kláves Windows sa zasekol po prepnutí z relácie vzdialenej pracovnej plochy

Nie je možné kopírovať a prilepiť v relácii vzdialenej pracovnej plochy v systéme Windows 10

Vyskytla sa chyba overenia, požadovaná funkcia nie je podporovaná

Vytvorte odkaz na pripojenie k vzdialenej ploche v systéme Windows 11/10

Ako odoslať Ctrl + Alt + Delete v relácii vzdialenej pracovnej plochy

Chyba pokusu o prihlásenie pri pripájaní vzdialenej pracovnej plochy zlyhala

Vzdialený prístup k počítaču pomocou Vzdialenej plochy Chrome

Opravte chybový kód vzdialenej pracovnej plochy 0x104 v systéme Windows 11/10

Vzdialená plocha nefunguje alebo sa nepripojí v systéme Windows 11/10

Ak sa chcete vzdialene prihlásiť, musíte sa prihlásiť prostredníctvom služby Vzdialená plocha

Pripojte Android k Windowsu 10 pomocou Microsoft Remote Desktop

Najlepší bezplatný softvér na vzdialenú plochu pre Windows 10

Ako používať vzdialenú plochu (RDP) v systéme Windows 11/10 Home

Vzdialená plocha sa nemôže pripojiť k vzdialenému počítaču v systéme Windows 11/10

Povoľte vzdialenú plochu v systéme Windows 10 do 2 minút

V prehliadači Edge v systéme Windows 10 chýba karta Vzdialená plocha v RDWEB

NoMachine je bezplatný a prenosný nástroj vzdialenej pracovnej plochy pre Windows PC

Pripojte iPhone k počítaču so systémom Windows 10 pomocou vzdialenej pracovnej plochy Microsoft

Najlepší bezplatný softvér vzdialenej pracovnej plochy pre Windows 10